Se protéger des États

Attention : Ne pas confondre protéger droits et commettre des actes répréhensibles

Protéger ses communications et son identité, particulièrement dans un contexte répressif, sont des droits fondamentaux ;

Toutes les personnes qui utilisent ces technologies ne le font pas dans le but de contourner la loi ;

Parfois, briser la loi est salutaire pour l'intérêt général : le cas des lanceur·ses d'alerte est un exemple classique ;

Dans certains régimes autoritaires, briser la loi est nécessaire pour accéder à l'information et à l'expression.

Situation de départ

Vous naviguez sur Internet avec un navigateur libre, un système d'exploitation libre, les bonnes extensions, tout ce qui va bien.

Fondamental : De quoi veut-on se protéger ?

Un État qui a accès à toute la chaîne de transmission de l'information :

Les FAI

Les serveurs web

Éventuellement, des pisteurs sur l'ordinateur local

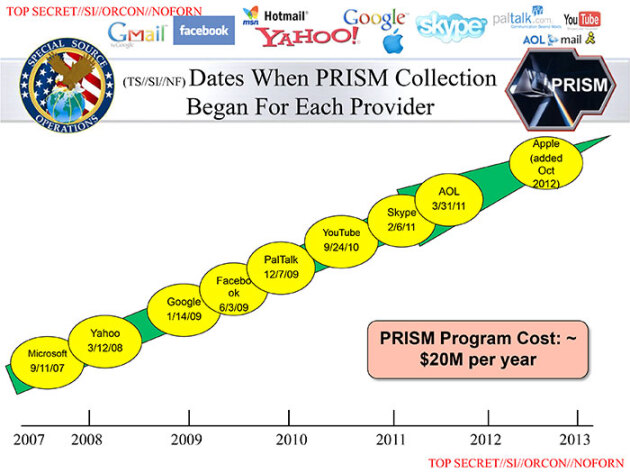

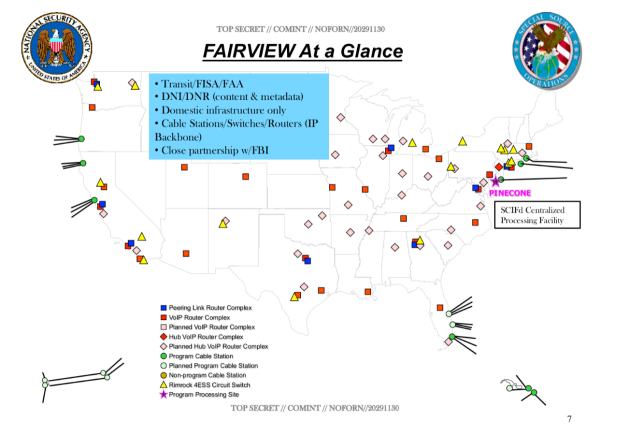

Exemple : PRISM et les FAI américains

Les documents montrent que AT&T a permis à la NSA d’avoir accès à des milliards de mails échangés sur le territoire américain, parmi lesquels ceux du siège des Nations unies à New York, dont AT&T est le fournisseur d’accès internet. [...] ATT a commencé en 2011 à fournir quotidiennement à la NSA plus d’un milliard de relevés de téléphones portables.

[AT&T] transmet à la seconde des données sur les appels téléphoniques, les courriels et d'autres communications dans Internet, si elles sont menées par des citoyens étrangers et qu'elles passent par des câbles de communications ou des stations-relais d'importance situés en sol américain. [...] il s'agit d'une société « très collaborative » (highly collaborative) qui fait montre d'un « extrême empressement d'aider » (extreme willingness to help).

Méthode : Anonymiser sa navigation

Réseau d'environ 8000 machines (« noeuds ») opérés par des bénévoles, des associations...

Associé à une version modifée de Firefox...

Pour un observateur, il est impossible de savoir qui a visité quoi.

Tor se rajoute par dessus les autres mesures (HTTPS, chiffrement du contenu...)

Il existe aussi des « services cachés » (

.onion) accessibles uniquement via Tor.

Méthode : Ne laisser aucune trace sur sa machine

Un outil de communication recommandé par des extrémistes sur des forums extrémistes

NSA (code source XKeyScore)

Notamment utilisé durant les leaks de l'affaire Snowden.

Système autonome sur une clé USB ;

Effacement complet des traces après utilisation ;

Logiciels soigneusement audités ;

Toutes les connexions passent par Tor.